Comprendre les Ransomwares et Cryptowares

Comprendre les Ransomwares et Cryptowares, un sujet vaste de sécurité que je vais tenter de vous expliquer afin de combattre ce nouveau fléau.

1. Introduction

2. Définition

2.1 Les Ransomwares « Policiers »

2.2 Les Ransomwares de « Cryptage »

3. Comprendre les Ransomwares et les Cryptowares

3.1 Quelques Cryptowares célèbres

3.2 Nouveaux types de Cryptoware

4. Comment se fait-on infecter ?

4.1 Liste des différentes méthodes de diffusion d’un Ransomware

4.2 Comment fonctionne un Ransomware ?

5. Comment se protéger face aux Ransomwares

5.1 Règles impératives à appliquer

5.2 Améliorer encore un peu plus la sécurité de son ordinateur

6. Faut-il payer la rançon ?

7. Divers

7.1 Que faire en cas d’infection ?

7.2 Comment désinfecter son ordinateur

7.3 Attention aux arnaques !

7.4 Les éditeurs d’Antivirus

8. Conclusion

1. Introduction

2015 a été l’année des Ransomwares et plus particulièrement des Cryptowares. Nous sommes en 2016 et les personnes qui se font piéger se multiplient encore de jour en jour. Ma démarche au travers de cet article est de démystifier ce genre de Malware et de vous apporter des conseils concrets pour combattre ce fléau. Cet écrit s’adresse tout spécialement à tous ceux qui utilisent un ordinateur à la maison. Je ne parlerai pas des systèmes de sécurité qui peuvent être utilisés ou mis en place en entreprise car les moyens matériels et tarifaires ne peuvent pas être d’une part déployés à la maison et d’autre part les structures ne sont pas du tout les mêmes. Pour terminer cette petite introduction je vous conseille de ne pas sous-estimer ce genre de menace car nous sommes qu’au balbutiement de cette invasion.

2. Définition

Avant de commencer qu’est ce qu’un Ransomware ?

C’est tout d’abord une catégorie de Malware que compte hélas cette grande famille. Dans la presse et sur internet on les nomme également Rançonlogiciels. Pour donner une définition simple on peut dire que c’est un Malware (logiciel) qui bloque l’ordinateur et qui réclame le paiement d’une rançon à l’utilisateur afin de le débloquer.

Il existe deux grandes familles de Ransomwares : les Ransomwares « Policiers » et les Ransomwares de « Cryptage« .

2.1 Les Ransomwares « Policiers »

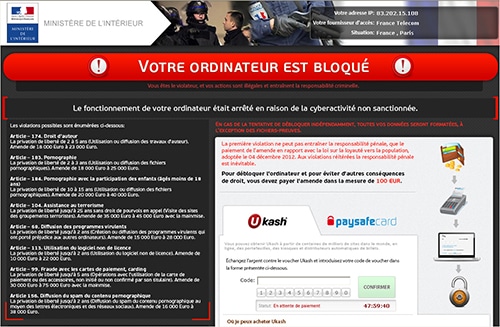

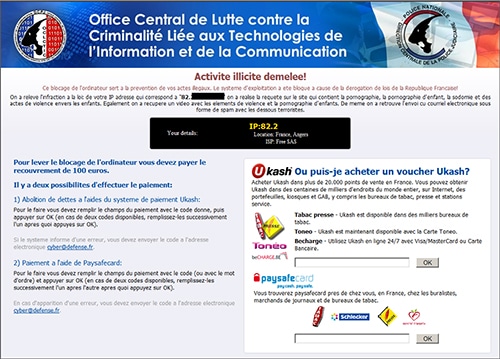

On peut dire que ce sont les moins dangereux pour vos données et votre ordinateur. Ils sont apparus en 2011 et ont connu leur heure de gloire en 2012 et 2013. Je ne peux pas dire qu’ils ont complètement disparu, mais ils ont été remplacés par les Ransomwares de « Cryptage » qui sont beaucoup plus lucratifs pour les cybercriminels. Le mode de fonctionnement du Ransomwares « Policiers » était plutôt simple, il affichait une page d’information sur votre écran et bloquait l’utilisation de votre ordinateur. La page vous accusait d’avoir commis une infraction sur internet (souvent des téléchargements illégaux) et vous ordonnait de payer une amende afin de débloquer l’accès à votre ordinateur. Ce type de message était facilement reconnaissable car il utilisait le logo de la Gendarmerie, de la Police, de la Sacem et autres organisme de l’état. Voici quelques exemples très connus de ces messages :

Au point de vue désinfection et pour terminer avec les Ransomwares « Policiers » c’est qu’il est relativement facile de sans débarrasser pour celui qui a de très bonnes notions en informatique. De nos jours ils ont presque tous disparu au profit de Ransomwares de « Cryptage » beaucoup plus sophistiqués et malicieux.

2.2 Les Ransomwares de « Cryptage »

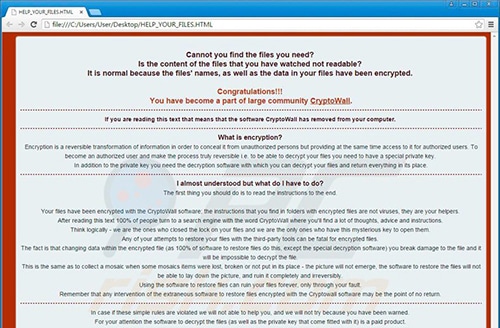

On les nomme également Cryptowares ou encore Crypto-Ransomwares. Une page d’information s’affiche toujours sur l’écran de votre ordinateur et vous réclame bien sûr une rançon. Mais ce qui a changé par rapport aux Ransomwares dit « Policiers » c’est que le Malware a crypté certains de vos fichiers (personnels) stockés sur votre disque les rendant ainsi inutilisables. Votre machine n’est plus bloquée mais privée de ses données. Un compte à rebours est mis en place vous obligeant à payer la rançon dans un délai de 72 à 96 heures sinon la clé de décryptage est tout simplement détruite. Certains Cryptowares sont capables de crypter une cinquantaine de format de fichiers, les plus fréquents sont de type « pdf », « image », « musique », « Office » et même certaines applications. Bref vous n’avez plus aucun accès à vos données et vous êtes pris au piège. Les rançons réclamées sont de l’ordre de 300 à 400 € pour les particuliers. Il est important de savoir que dans le monde professionnel c’est un fléau et les rançons réclamées peuvent dépasser les dizaines de millier d’euros. Les PMI/PME sont très prisées et ciblées par les cybercriminels car leur système de sécurité est beaucoup moins sophistiqué que ceux des grandes entreprises. Les données informatiques des entreprises sont cruciales et indispensables, et sans elles beaucoup pourraient mettre la clef sous la porte. Les particuliers sont aussi touchés par ce phénomène mais ce qui payent, sont moins nombreux. En effet ces derniers préfèrent perdre leurs données (moins sensibles) que de débourser une somme relativement élevée qui réduirait leur pouvoir d’achat en fin de mois. En matière d’éradication, les éditeurs d’Antivirus peuvent supprimer sans problème ce type de menace, mais pour cela il faudrait que ces derniers soient à jour. La réactivité des Antivirus face aux nouvelles menaces peut être parfois longue (1 à 4 jours). Ainsi durant cette période le Ransomware a tout le loisir d’infecter un maximum de machines. Comprenez bien dès que le Cryptoware est installé sur votre machine, le mal est fait. Vos fichiers principaux sont maintenant cryptés. Même si l’Antivirus détruit le Malware, il sera incapable de déchiffrer les fichiers qui ont été cryptés. Dans cette optique vous comprenez que beaucoup de personne préfèrent payer la rançon afin de récupérer leurs données personnelles. Tous ces Ransomwares demandent à être payés en Bitcoins (monnaie virtuelle, 1 Bitcoin correspond à 373 € au moment ou j’ai écrit cet article car cette monnaie est cotée en bourse) avec un moyen de paiement par Paysafecard, Ukash ou WesternUnion.

Dans la suite de cet article je parlerai exclusivement des Cryptowares (Ransomwares de « Cryptage« ) car ce sont eux hélas qui en terme de sécurité font toute l’actualité.

3. Comprendre les Ransomwares et Cryptowares

Vous l’avez bien compris dès que l’infection est présente sur votre machine, il est déjà trop tard. Mon opinion sur les Antivirus est qu’un bon Antivirus c’est celui qui empêche l’infection de s’installer sur la machine et non pas celui qui est capable de supprimer des dizaines de milliers d’infection. Je le répète encore une fois : Dès que l’infection commence à s’installer sur votre machine, il est déjà trop tard. Une course effrénée s’est d’ailleurs engagée entre les cybercriminels et les éditeurs d’Antivirus. Ces derniers mettent entre un et quatre jours pour adapter leur outil face à une nouvelle variante ou l’arrivée d’un nouveau Cryptoware. Pendant ce laps de temps le Ransomware est capable d’infecter entre 1000 et 8000 postes en une seule journée. Même s’il n’y a que 3% qui payeront la rançon (et ce n’est qu’une estimation), il est facile d’estimer que ce type de Malware peut rapporter des centaines de millier d’euros en quelques jours.

Le système d’exploitation Windows n’est pas le seul à être attaqué par les Ransomwares. Linux, Android et OS X sont aussi visés par ce genre de Malware et les derniers Cryptowares en date se nomment « Linux Encoder« , « Xbot » et « Ke.Ranger« .

3.1 Quelques Cryptowares célèbres

Pour vous sensibilisez à ce genre de menace je vous présente quelques Cryptowares célèbres qui pour certains sont toujours d’actualités :

Cryptolocker

Apparu en France en septembre 2013 ce Ransomware très sophistiqué, cryptait les fichiers avec une clé de chiffrement unique pour chaque poste infecté. Les victimes avaient 72 ou 96 heures pour payer une somme de 300 € en Bitcoins sinon la clé de décryptage était détruite. Ses méthodes de diffusion étaient un simple mail accompagné d’un fichier « Pdf » installant un Trojan qui lui-même installé le Cryptoware en toute discrétion. Beaucoup de variantes ont suivi notamment celles qui infectaient les smartphones Android et les Nas Synology.

CryptoWall

La Cyber Threat Alliance (organisme chargé d’étudier et de publier des études autour de la sécurité fondé par plusieurs grandes sociétés dont Intel) estime que CryptoWall a extorqué 325 millions de dollars en 2015. C’est un chiffre impressionnant pour un seul Ransomware qui est devenu le plus célèbre d’entre eux. Je n’arrive même pas à concevoir ce que l’ensemble des Ransomwares ont pu déjà rapporté à leur auteurs. Alors essayez d’imaginer ce que les prochains pourraient rapporter. Diffusé la première fois en 2014 ce Malware était encore actif en janvier 2016 dans une version 4.0 débordante d’améliorations. Ce dernier crypte vos fichiers en utilisant l’algorithme de chiffrement AES. Ainsi pour chaque fichier crypté il utilise une clef générée aléatoirement. Cerise sur le gâteau il crypte également le nom des fichiers.

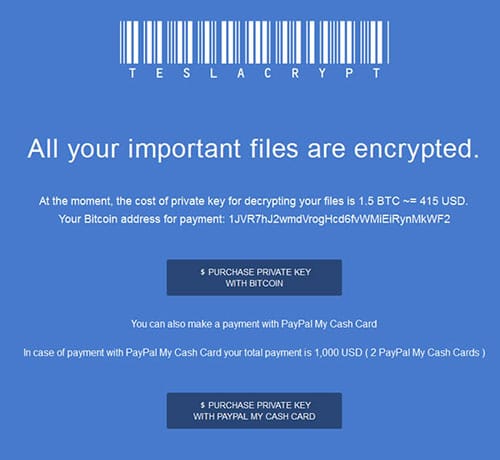

TeslaCrypt

Apparu en février 2015 sous le nom « AlphaCrypt » c’est aussi l’un des plus courant en France. Toujours d’actualités grâce à ses évolutions techniques il a proliféré en décembre 2015 notamment grâce à une grosse campagne de mails malicieux. Il a modifié sa diffusion en début d’année 2016 en utilisant les exploits sur site Web. Afin de comprendre cette méthode, le Cybercriminel a détourné le comportement d’un logiciel connu en utilisant une faille ou un bug dans celui-ci. On appelle cela une faille de sécurité ou vulnérabilité. Un exploit sur site Web permet d’exploiter cette faille par l’intermédiaire d’un bout de code ou d’un autre programme. Ici pour Teslacrypt c’est le site que vous visitez qui exploite une faille de sécurité de votre navigateur (généralement un plugin) en vous faisant télécharger et exécuter un programme malicieux automatiquement.

Locky

Encore en vigueur en avril 2016, il envoie des fausses factures Free infectées afin de se propager. Le fichier joint est de type Word accompagné de macros. Ici toujours le même principe, c’est à dire cryptage et demande de rançon (environ 360 €). Début mars une variante de Locky apparait chaque jour afin d’échapper au détection des Antivirus. Ses méthodes de diffusions ont beaucoup évolué et ont permis de toucher un nombre croissant d’entreprises Françaises.

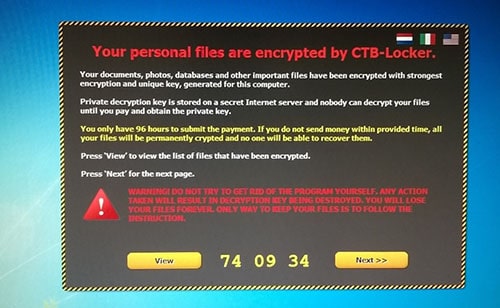

CTB-Locker

Sa méthode de diffusion est un simple courrier très personnalisé et adressé à une personne dont on a récupéré des informations précises par « Social Engineering« . L’impact est donc très ciblé et la pièce jointe du mail est piégée (facture ou lettre d’un client pour inciter leur ouverture). Ce Cryptoware chiffre vos fichiers sur votre disque dur, disque externe et disque réseau. Pour cela il utilise 2 clefs de chiffrement asymétriques, l’une publique servant à chiffrer et l’autre privée servant à déchiffrer. CTB-Locker a ainsi pu piéger énormément d’entreprises. Les victimes n’ont qu’un délai de 72 heures pour payer la rançon en Bitcoins. Pour forcer les victimes à payer, les cybercriminels leur permettaient de décrypter 5 fichiers au choix avant de payer et ainsi ils pouvaient démontrer la réelle existence de la clef de décryptage.

J’aurais pu continuer cette énumération mais ce n’est pas le but réel de cet article. Nous allons donc continuer avec une brève description de nouveaux types de Cryptowares apparus très récemment.

3.2 Nouveaux types de Cryptowares

Maintenant je vais vous parlez de nouveaux types de Cryptowares que l’on peut rencontrer. Ils sont encore très marginaux mais on peut remarquer que l’ingéniosité des cybercriminels n’est pas prête de s’arrêter. L’appât de gain est plus fort que tout !

Survey

Celui-ci bloque votre ordinateur et vous invite (vous force !) à cliquer sur des publicités pour le débloquer. Ainsi le cybercriminel encaisse un revenu à chaque clique de souris.

Petya

Ici fini le cryptage de certains fichiers, le Cryptoware Petya chiffre l’ensemble des disques présents sur votre machine. Sa diffusion se fait par un mail avec une référence vers un CV qui se trouve dans Dropbox. Sa méthode de propagation est donc très ciblée vers les entreprises. Le système d’exploitation est donc inutilisable. Le Mbr du disque est modifié pour que l’ordinateur démarre en ligne de commande (MsDos) afin que le Ransomware affiche ses revendications.

Jigsaw

Celui-ci crypte certains types de vos fichiers de données, mais ici le délai pour payer la rançon n’est que d’une heure. Oui vous avez bien lu 60 minutes. A la fin de cette heure il commence à détruire vos fichiers et accélère l’opération chaque heure écoulée. Au bout de 72 heures tous vos fichiers cryptés ont complètement disparus.

Zcryptor

Pour ce dernier exemple Zcryptor a la particularité de se propager de lui-même comme les vers informatiques. Vos fichiers sont bien sûr cryptés et les cybercriminels réclament 1.2 Bitcoins et 5 Bitcoins après 4 jours.

4. Comment se fait-on infecter ?

Chaque Ransomware a sa propre méthode pour parvenir à infecter un client et lors de leur évolution il change de méthodes ou les perfectionne. J’utilise le terme de client car c’est bien vous qui allez devoir payer afin de récupérer vos données. Dans la tête du cybercriminel vous représentez bien un client ou un futur client !

La partie qui nous intéresse le plus dans le mode de fonctionnement d’un Ransomware sont ses différentes méthodes de diffusion. En effet en connaissant cela nous allons pouvoir nous protéger plus efficacement. J’ai listé ci-dessous les différentes méthodes de diffusion utilisées par les Ransomwares et vous allez remarquer que les cybercriminels n’ont pas inventé « le fil à couper le beurre ». Ce sont en effet des méthodes connues et éprouvées depuis longtemps, mais qui hélas fonctionnent toujours aussi bien au vu du nombre d’ordinateurs infectés ou de personnes piégées.

4.1 Liste des différentes méthodes de diffusion d’un Ransomware

- La plus connu est la pièce jointe malveillante qui accompagne un courrier (mail). Vous cliquez sur cette pièce et vous infectez votre ordinateur par cette simple action. Ici c’est donc votre action qui déclenche l’infection de votre machine. Les mails peuvent être très ciblés (entreprises) ou envoyés en masse.

- Vous naviguez sur Internet et en ouvrant une page Web le Malware se télécharge et s’exécute automatiquement. Ici c’est une faille de sécurité du navigateur ou de certains plugins qui force le téléchargement à votre insu. Cette méthode (je le rappelle) se nomme « Exploits sur site Web« .

- Les faux logiciels comme par exemple celui de Flash Player.

- Cliquez sur un lien ou sur image dans une messagerie instantanée peut provoquer les mêmes actions citées précédemment.

- Le social engineering vous suggère et vous persuade de télécharger et d’installer un programme qui est en réalité malicieux.

- Un simple support amovible (clef ou disque Usb) peut transmettre maintenant l’infection. Nous retrouvons dans cette manière de faire les techniques des vers informatiques.

4.2 Comment fonctionne un Ransomware ?

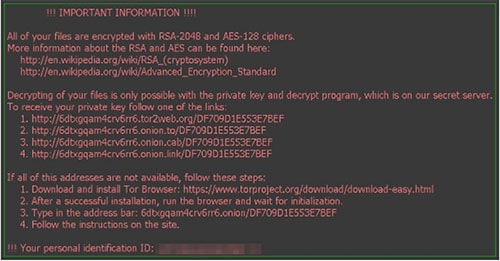

Pour votre information je décrit juste de façon succincte le mode de fonctionnement d’un Ransomware. La première phase est l’installation sur l’ordinateur. Nous avons vu plus haut les différents modes de diffusion et je ne reviendrai pas là dessus. Je dirai simplement que l’utilisateur est souvent l’initiateur ou le déclencheur de l’infection. Les plus sophistiqués utilisent des techniques très pointues pour se cacher des Antivirus présents sur la machine. Ensuite dès sa mise en place sur la machine il établit une connexion avec son serveur de commande (C&C Server) pour télécharger la clef de cryptage qui va servir à crypter les fichiers du client. Toutes ces connexions sont chiffrées afin de ne pas être détectables. Généralement les cybercriminels utilisent le réseau HTTPS ou TOR pour communiquer. Les Ransomwares utilisent des chiffrements de très haut niveau comme le RSA-2048 ou AES-256 pour chiffrer vos données. Il est donc très difficile voir impossible de décrypter ce genre de chiffrement. Chaque clef téléchargée est donc unique et il faudra posséder une autre clef de décryptage également unique afin de déchiffrer les fichiers cryptés.

5. Comment se protéger face aux Ransomwares ?

Il faut avouer que malgré toutes les opérations que l’on pourra mettre en œuvre pour se protéger, notre sécurité n’atteindra jamais 100%. Les Malwares et en particulier les Ransomwares s’améliorent de jour en jour et les éditeurs d’Antivirus doivent suivre cette évolution coûte que coûte. Pour information plus de 300 nouveaux Malwares débarquent chaque jour. Même si nous avons acheté tel ou tel logiciel ou suite Antivirus nous ne sommes pas sûr à 100% de son efficacité. Nous particuliers, nous devons adopter certaines règles pour augmenter cette sécurité et entre nous celles-ci sont loin d’être contraignantes ou complexes à mettre en place.

La seul façon de ce protéger contre les Ransomwares est de ne pas se faire infecter. Je le répète aucun Antivirus quel qu’il soit sur le marché actuellement ne vous protégera complètement même si de nombreux éditeurs commencent à se pencher sérieusement sur ce phénomène et proposent de nouvelles solutions de protection spécifiques contre les Cryptowares.

J’ai scindé en deux parties l’ensemble des règles que je vais vous proposer. Dans la première partie ce sont celles qui a mon sens, devront être suivies impérativement et dans la deuxième partie celles qui peuvent améliorer ou renforcer celles que j’ai énoncé dans la première partie.

5.1 Règles impératives à appliquer

- Réaliser le plus souvent des sauvegardes de vos données est le moyen le plus sûr (et le seul à ma connaissance) contre les Ransomwares. Clef Usb, disques dur amovibles et disques optiques sont des supports relativement peu coûteux qui peuvent être mis en place. Pour ceux qui ont beaucoup de données importantes à stocker, un stockage de type Nas ou Cloud peut être envisagé. Mais n’oubliez pas qu’il n’y a pas que les Ransomwares qui peuvent détruire vos données. Un crash disque ou une erreur humaine feront les mêmes dégâts, c’est à dire la perte complète de vos données. La sauvegarde de données n’est pas encore entrée dans les mœurs et cela est bien dommage. Œuvrer sur un ordinateur en incluant la sauvegarde de données est une autre manière de travailler et elle devrait être aussi naturelle que de mettre un morceau de sucre dans son café. N’oubliez pas que si vous êtes hélas infectés par un Cryptoware, votre seule alternative seront les données que vous aurez sauvegardé avant l’infection.

- Un Antivirus payant ou gratuit avec la fonction d’analyse en temps réel est indispensable. Il faut reconnaître que les Antivirus payants sont les mieux armés contre les Ransomwares que ceux gratuits car ils sont plus réactifs dans leur mise à jour et disposent de fonctionnalités supplémentaires contre ce genre de menace. J’aborderai certaines de ces fonctions dans la partie « Divers » de cet article.

- Votre système d’exploitation Windows doit être à jour. Ne bloquez pas ou ne différez pas l’installation de vos mises à jour. Avec les systèmes d’exploitations actuelles elles se font automatiquement et en tâche de fond donc vous n’avez aucun travail à faire. Par contre les réglages et paramètres de vos mises à jours doivent être correctement réglés sur « Automatique« .

- Avant d’ouvrir une pièce jointe attachée à un mail vérifiez ceci :

- Connaissez-vous l’expéditeur du mail ?

- le mail s’adresse-t-il bien à votre personne (vos nom et prénom figurent-ils dans le message) ?

- Le message est-il écrit et rédigé en bon Français ?

- Le message contient-t-il des fautes d’orthographe ?

- Les pièces jointes sont généralement des fichiers au format Pdf ou bien souvent des images (gif et jpg). Celles qui sont des fichiers exécutables ou au format Word sont suspectes. Réfléchissez bien avant de les ouvrir ! Ne double-cliquez pas sur les pièces jointes car cela empêchera qu’elle s’ouvre ou s’exécute automatiquement. Si vous avez un doute, enregistrez la pièce jointe dans un répertoire de votre disque et vérifiez le fichier avec le site VirusTotal. Ce site permet de tester n’importe quel fichier par plus de 50 moteurs d’Antivirus.

- La fonction UAC (User Account Control) ou « Contrôle de compte Utilisateur » doit être activée. Cette protection disponible depuis Vista protège le système et vous prévient par une notification de toute modification importante du système d’exploitation. Avec cette information c’est à vous d’autoriser ou non la modification à apporter au système d’exploitation.

- Vos navigateurs sont des applications sensibles et doivent être également à jour. Chrome, Firefox, Internet Explorer et Opéra sont les plus connus. Microsoft a abandonné le support d’Internet Explorer version 8, 9, et 10 donc ne les utilisez plus. Seul Internet Explorer 11 est encore maintenu pour l’instant. Si votre système d’exploitation est trop ancien et ne peut pas recevoir la dernière version d’IE, utilisez un navigateur alternatif. Sur Windows 10, Microsoft privilégie le navigateur Edge au détriment d’Internet Explorer 11 qui n’existe encore que pour sa compatibilité. Edge est encore trop récent et toutes les fonctions d’IE ne sont pas encore implémentées dans ce dernier. Je recommande alors d’utiliser un navigateur alternatif.

- Activer les options de sécurité sur vos navigateurs.

Nous allons prendre l’exemple de Firefox :- Rendez-vous dans les « Options » du navigateur.

- Dans le paramètre « Sécurité« , cochez « Prévenir lorsque les sites essaient d’installer des modules complémentaires« , »Bloquer les sites signalés comme étant des sites d’attaque » et « Bloquer les sites signalés comme étant des contrefaçons« .

- Dans le paramètre « Contenu« , cochez « Bloquer les fenêtres popup« .

- Dans le paramètre « Vie privée« , cochez « Utiliser la protection contre le pistage dans les fenêtres de navigation privée« .

- Rendez-vous dans les « Options » du navigateur.

- Certaines applications critiques doivent être obligatoirement mise à jour : Java, Adobe Reader, Adobe Flash et Microsoft Silverlight. Concernant Java je vous conseille également de désinstaller toutes les anciennes versions. Pour toutes ses mises à jour je vous renvoie vers l’article que j’avais écrit il y a déjà plusieurs mois « Sécuriser son Pc en le mettant à jour« . Sur la page principale du site (blog) vous retrouvez dans la colonne de gauche les liens vers les dernières versions des logiciels cités.

- D’autres applications doivent être jour également : Les logiciels de courrier électroniques (Outlook, Thunderbird et compagnie).

- Bloquer l’exécution des macros dans la suite Office de Microsoft ou autres suites alternatives (OpenOffice ou LibreOffice).

Pour Word faites ceci :- Lancez « Word » et rendez-vous dans les « Options« .

- Cliquez sur « Centre de gestion de la confidentialité » puis sur « Paramètres du Centre de gestion de la confidentialité« .

- Cliquez sur « Paramètres des macros« .

- Cochez « Déactivez toutes les macros sans notifications« .

- Naviguez de façon responsable en évitant les sites douteux. Les sites de téléchargement illégales, les sites pornographiques seront à éviter, sinon vous augmentez le risque d’infection. Ne cliquez pas non plus sur n’importe quel lien même s’il est joli ! ;-)

- Éduquer les utilisateurs est aussi pour moi l’une des meilleurs façons de se prémunir contre ce genre d’infection. C’est en partie pour cela que j’ai écrit cet article.

5.2 Améliorer encore un peu plus la sécurité de son ordinateur

- Certains plugins peuvent être installé sur les navigateurs afin d’augmenter leur sécurité (NoScript, AdBlock Plus, Scriptno, Blockulicious, Wot, …)

- Sur certains logiciels de courrier électronique un plugin peut être installés permettant le filtrage des mails contre le Spam, Phishing et pièces jointes vérolées. Sous Outlook il est possible de paramétrer le filtre Antispam (niveau, signaler les messages indésirables ou bloquer les expéditeurs inconnus).

- Certains Antivirus (souvent payant) disposent de fonctions particulières contre les Ransomwares. La plus connu est celle de protéger vos données afin d’empêcher le cryptage. Dans certains options de ces outils il est même possible de choisir les répertoires à protéger. D’autres empêchent le téléchargement de la clef de cryptage pour empêcher le Ransomware de fonctionner.

- Vacciner vos supports amovibles (clef et disque dur Usb) est un moyen d’empêcher de propager l’infection. Je vous renvoie vers mon article : « Vacciner une clé Usb« .

6. Faut-il payer la rançon ?

Je dirais simplement que je ne suis pas à votre place. Tout dépend de l’importance que vous portez aux données que vous avez perdu. De plus le payement de la rançon ne vous garantie en aucun cas de la récupération de vos données. De même si vous êtes prêt à payer rien ne dit que les cybercriminels n’augmentent pas la rançon ou qu’ils vous infectent de nouveau dans quelques semaines. Je le répète vous n’avez aucune garantie avec des cybercriminels !

De mon point de vue plus de personnes payeront et plus les cybercriminels seront encouragés à proposer de nouveaux Cryptowares. Pour mon cas personnel je ne soutiendrait jamais ce genre de pratique.

7. Divers

7.1 Que faire en cas d’infection ?

Généralement en cas d’infection il est déjà trop tard car vos données sont maintenant cryptées et il n’est plus possible de les récupérer à moins de payer. La toute première chose à réaliser est de couper votre ordinateur et de ne plus démarrer le système d’exploitation infecté. Si vous devez intervenir sur le disque dur de votre machine, utilisez un Cd-Live.

1er cas : Vous payez la rançon

- Récupération de la clef de décryptage

- Déchiffrez vos fichiers cryptés

- Sauvegardez l’ensemble de vos données

- Désinfection complète et impérative de votre ordinateur

2ème cas : Vous ne payez pas la rançon

- Sauvegardez l’ensemble de vos fichiers de données que le Cryptoware n’a pas crypté.

- Sauvegardez également les fichiers cryptés. Pourquoi ? Rien ne dit que dans quelques semaines une solution de décryptage apparaisse et permette de décrypter vos fichiers. Vous pouvez également vérifier auprès de l’éditeur de votre Antivirus si une solution de décryptage existe. L’espoir fait vivre ! Mais n’espérez pas de miracle tout de même.

- Désinfection complète et impérative de votre machine.

7.2 Comment désinfecter son ordinateur

La solution la plus radicale est le formatage du disque système et la réinstallation du système d’exploitation. Ensuite il faudra tout reconfigurer et installer de nouveau l’ensemble de vos logiciels. C’est une opération longue et fastidieuse mais cela restera la solution la plus simple si vous ne vous sentez pas capable de réaliser une désinfection. Je tiens à remarquer que dans certains cas cela sera le seul dénouement face à certaines infections.

Concernant la procédure de désinfection il n’y a pas de méthode type et suivant le Ransomware cela peut parfois être une opération complexe. Faites-vous aider par un ami informaticien ou par un spécialiste sur un forum de désinfection. Vous pouvez demander l’intervention d’un professionnel. Attention bien souvent le Cryptoware n’est peut être pas le seul Malware présent sur votre machine. Enfin si vous désirez réaliser l’opération par vous-même, voici quelques directives de désinfection.

Méthode 1 : La restauration

- Vérifiez si une restauration du système antérieur à l’infection est possible. La procédure devra être réalisée en mode sans échec ou avec le Cd de réparation de Windows. Il est important de savoir que beaucoup de Cryptowares effacent ses sauvegardes afin d’empêcher cette opération. Mais il est bon de vérifier tout de même.

- Si vous ne pouvez pas recourir à la restauration système de Windows il est possible d’utiliser parfois la méthode de récupération par « Volume Shadow Copy« . C’est un service implanté dans Windows qui permet de gérer des clichés instantanés de volumes pour les sauvegardes. Attention ce service doit être actif pour pouvoir disposer de cette fonction. Les Cryptowares généralement suppriment ses sauvegardes mais parfois il y a des ratés ! Pour ce procédé je vous recommande d’employer le logiciel ShadowExplorer pour la récupération des fichiers. Attention le Cryptoware doit être neutralisé ou inactif pour employer cette méthode.

- Si les 2 premières approches sont impossibles, vous pouvez essayer d’utiliser un logiciel de récupération de données. Les logiciels Recuva, Pc Inspector File Recovery et Easeus Data Recovery Wizard Free sont les plus connus et utilisés, mais des logiciels un peu plus complet comme TestDisk, Stellar Data Recovery ou R-Studio seront mieux armés pour cette tâche. Attention c’est une opération assez fastidieuse et longue. Pour information votre disque dur doit être branché sur un Pc dédié et prévu pour cette opération.

Méthode 2 : La désinfection en mode sans échec

- L’outil RogueKiller peut être utilisé en mode sans échec.

- Le passage d’un second outil comme MBAM toujours en mode sans échec sera indispensable.

Méthode 3 : La désinfection avec un Cd-Live

- Si le mode sans échec a été déactivé par le Malware alors vous devez réaliser la désinfection avec un Cd-Live. L’outil « Kaspersky Rescue Disk » est un excellent choix mais d’autres peuvent faire l’affaire.

A faire obligatoirement en fin de désinfection

Après l’emploi de la méthode 2 ou 3 il est impératif de réaliser les opérations suivantes.

- Redémarrez votre ordinateur en mode normal.

- Utilisez un Antivirus en ligne d’un autre éditeur que celui installé sur votre machine et réalisez un scanne complet de vos disques et de tous vos supports amovibles. Supprimez toutes les infections trouvées. Bitdefender QuickScan, Eset Online Scanner et F-Secure Online Scanner sont les plus utilisés mais d’autres éditeurs en proposent également.

- Mettez à jour votre système d’exploitation Windows.

- Mettez à jour Java, Adobe Reader, Adobe Flash et Silverlight.

- Mettez à jour vos applications principales. Je pense en particulier à vos navigateurs et à leur plugins. Les logiciels de courrier électronique et les suites bureautiques devront être à jour également.

- Modifier tous vos mots de passe de vos différents comptes sur Internet et en particulier les lecteurs de courrier électronique, les réseaux sociaux (Facebook, Twitter et Google+), les jeux en ligne, les messageries instantanées (Skype, WhatApp et autres), les clients FTP (Filezilla) et surtout vos comptes de banque ligne.

- Garder comme information le nom du Cryptoware qui vous a infecté dans le cas ou vous avez gardé vos fichiers cryptés.

- Essayez de trouver comment le Cryptoware a réussi à s’installer sur votre ordinateur. Je vous conseille de relire le paragraphe 4 concernant les modes de diffusion. Bien sûr ceci n’est pas obligatoire mais cela est juste pour votre information. En effet cela vous évitera peut être de retomber dans le même piège dans un futur proche.

7.3 Attention aux arnaques !

Attention beaucoup de sites surfent sur le phénomène et proposent des solutions miracles de décryptage. Ne tombez pas dans le panneau ! Ne payer pas pour un faux logiciel de décryptage. Les éditeurs d’Antivirus sont les seuls à mon sens à être capables de proposer des solutions de décryptage. Consultez régulièrement leurs blogs !

7.4 Les éditeurs d’Antivirus

Les éditeurs d’Antivirus livrent une vrai guerre contre ce genre de Malware mais il faut reconnaître que leurs actions pour l’instant sont loin d’être spectaculaires. L’un des problème majeur que j’ai déjà cité plus haut est la réactivité de l’éditeur face à de nouvelles menaces. Pour cela ils doivent trouver d’autres solutions pour contrer les Cryptowares. Voici quelques exemples :

- La méthode que la plupart des éditeurs d’Antivirus ont adopté pour contrer les Ransomwares est un simple blocage d’écriture dans les répertoires que vous considérez comme cruciaux. Ainsi seules certaines applications que vous avez désigné, pourront modifier ces derniers.

- La méthode de Sophos est d’empêcher le téléchargement de la clé de cryptage.

- D’autres proposent le blocage de la suppression des points de restaurations de Windows.

- Certains éditeurs propose des outils pour déchiffrer vos fichiers cryptés par certains types de Cryptowares. Et c’est pour cela que je vous encourage à garder vos fichiers cryptés ! Pour information vous pouvez visiter les Blogs de certains éditeurs d’Antivirus qui suivent particulièrement bien l’actualité sur les Cryptowares.

8. Conclusion

Au travers de cet article j’ai voulu vous faire prendre conscience de cette réelle menace. La situation s’aggrave réellement car de nouveaux Ransomwares apparaissent de plus en plus fréquemment. Également de mon côté je rencontre de plus en plus d’ordinateurs infectés et les utilisateurs sont complètement impuissants face à ses attaques. C’est un business très très lucratif pour les Cybercriminels car de plus en plus de personnes payent la rançon. N’hésitez à communiquer autour de vous sur le sujet. J’espère vous avoir armé contre ce genre de Malwares et que vous vous sentez un peu plus en sécurité. (Je sais que cela n’est que subjectif…) Nous sommes donc entrer en guerre, vous pensez que j’exagère mais ce qui seront les mieux armés seront épargner. Rester donc vigilent…

Pour clôturer le sujet je vous encourage à effectuer des sauvegardes de vos données sensibles le plus souvent possible. C’est le seul moyen à mon sens pour éviter de se faire piéger contre un Cryptoware.

Bonsoir Eugène,

Excellent exposé qui détaille de manière on ne peut plus didactique les pièges de ces « fameux » rançonwares. Sauvegarder régulièrement ses données reste effectivement la méthode la plus efficace pour contrer ces voyous. Le temps consacré à cette action n’est rien en comparaison du stress et des déboires induits en cas d’attaque.

Un grand merci pour cette piqûre de rappel !

Bien cordialement.